はじめに

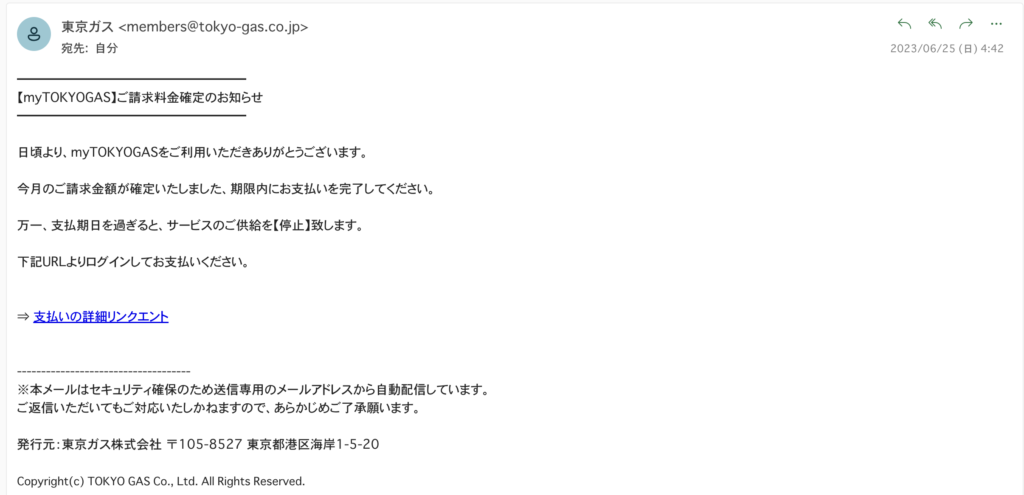

先日、東京ガスからこんなメールが届きました。

東京ガス、嘘だよな…?

やべぇ、支払わないとガス止められちゃう!!

😫

😣

😟

😕

🤔

いや待てよ、

ガスは筆者の名義で契約していないからなんかおかしいぞ。

メールアドレスをよく見ます。送信者のドメインはtokyo-gas.co.jpで、o(オー)が0(ゼロ)とかになっていなく、本物の東京ガスのドメインっぽいです。

結論から言いますとフィッシングメールです。

再現してみる

これは、サーバに接続してからメールを送信するまでの一連の流れになります。

$ telnet mail.your-domain.com 587

Trying 123.123.123.123...

Connected to mail.your-domain.com.

Escape character is '^]'.

220 mail-server.com ESMTP Postfix

HELO your-domain.com

250 mail-server.com

MAIL FROM: member@tokyo-gas.co.jp

250 2.1.0 Ok

RCPT TO: mail@your-domain.com

250 2.1.5 Ok

DATA

354 End data with <CR><LF>.<CR><LF>

Subject: Title

Tokyo Gas???

.

250 2.0.0 Ok: queued as 3AECD102D0AE20

QUIT1つずつ見ていきましょう。

別のコンピュータを遠隔で操作することができるtelnetというコマンドを使います。

$ telnet mail.your-domain.com 587ドメイン名は適宜、ご自身のに置き換えてください。

587はSMTPのポート番号です。

コマンドを叩いた結果、以下のようにConnectedと出ていれば、サーバに接続されています。

Trying 123.123.123.123...

Connected to mail.your-domain.com.

Escape character is '^]'.

220 mail-server.com ESMTP Postfix接続を確立させます。

HELO your-domain.comサーバから返事がきます。ステータスコードが200番代なので問題ないことがわかります。

250 mail-server.com送信元のアドレスを指定します。何でもいいですが、ここでは再現のために東京ガスのメールアドレスを指定しています。

MAIL FROM: member@tokyo-gas.co.jpすると、OKが返ってきます。もうめちゃくちゃです。

250 2.1.0 Ok続いて、宛先のメールアドレスを指定します。必ずご自身のメールアドレスを指定してください。

RCPT TO: mail@your-domain.comOKが返ってきます。

独自ドメインがない人はお名前.com![]() やムームードメイン

やムームードメイン![]() などで取得してください。

などで取得してください。

250 2.1.5 Okデータを入力するという宣言をします。

DATAメールの本文を記述できるようになりました。データの終わりは<改行><ピリオド><改行>を入力してねと言われます。

354 End data with <CR><LF>.<CR><LF>Subject: の後ろに件名が入力できます。続けて、改行して本文を記述します。最終行にピリオドを入力してEnter。

Subject: Title

Tokyo Gas???

.OKと出ればメールが送信されます。

250 2.0.0 Ok: queued as 3AECD102D0AE20最後にサーバから切断します。

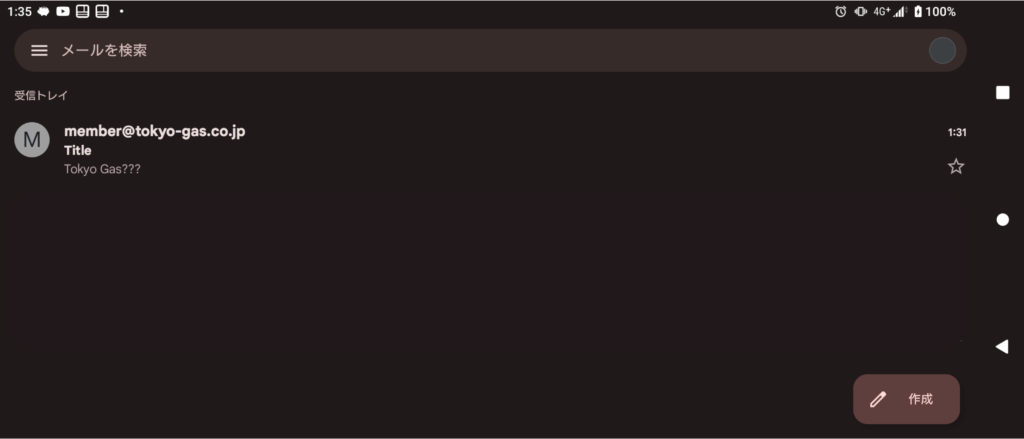

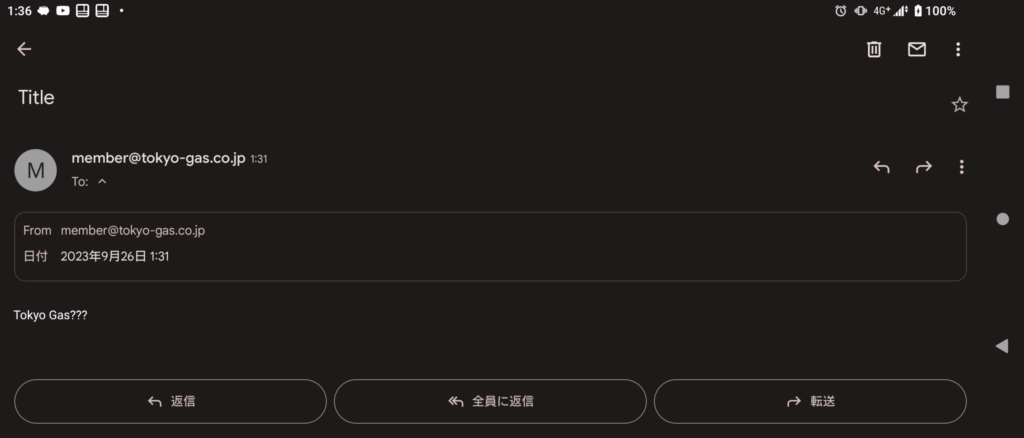

QUIT届いたメールを確認します。

先ほど入力した送信元・件名・本文と一致しているので、送信元を偽装したメールアドレスからメールを送受信できたことが確認できました。

おわりに

telnetコマンドを使い、送信元のメールアドレスを偽装してメールの送信ができることがわかったかと思います。

メールのヘッダを見るとわかりますが、このようなメールは送信ドメインの認証に失敗するため、迷惑メールのフォルダに振り分けられることがほとんどですので、あまり心配しなくても大丈夫だと思います。みなさんもフィッシングメールには気をつけましょう。

参考文献

telnetでメール送信 – Ash

SMTPサーバ(メール送信サーバ)との通信 (TCP利用) – インターネットスクール 『まなぶ』

コメント